IT-Sicherheitsgesetz 2.0: Regulierung ohne Fortschritte?

Vor einem Jahr wurde vom Bundeskabinett das sogenannte IT-Sicherheitsgesetz 2.0 auf den Weg gebracht. Damals gab es von Verbänden und Expert:innen breite Kritik an dem Gesetzentwurf. Was ist seit dem Inkrafttreten des Gesetzes im Mai 2021 passiert und wie sieht die bisherige Umsetzung aus?

Das „Zweite Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme“, so der offizielle Titel, zielt darauf, öffentliche Strukturen besser vor Cyber-Angriffen zu schützen. Dies gilt besonders für Kritische Infrastrukturen (KRITIS) wie Strom, Wasser, Telekommunikation, Verkehr oder die Gesundheitsversorgung, da diese Bereiche zunehmend IT-gesteuert und miteinander vernetzt sind.

Die Kernpunkte des IT-Sicherheitsgesetzes 2.0

Um dieses Ziel zu erreichen, wurde das erste, 2015 veröffentlichte IT-Sicherheitsgesetz (IT-SiG) weiterentwickelt und verschiedene Maßnahmen und Anpassungen ergänzt:

- Höhere verpflichtende Sicherheitsanforderungen für die Betreiber kritischer Infrastrukturen;

- Einführung einer Kategorie „Unternehmen im besonderen öffentlichen Interesse“, die ebenfalls neuen gesetzlichen Anforderungen an die IT-Sicherheit unterworfen werden;

- neue Befugnisse, Aufgaben und Mittel für das Bundesamt für Sicherheit in der Informationstechnik (BSI);

- Einführung eines neuen, freiwilligen IT-Sicherheitskennzeichens;

- angepasste Bußgelder für die Nichteinhaltung des Gesetzes;

- Klarstellungen im Bereich der kritischen Komponenten.

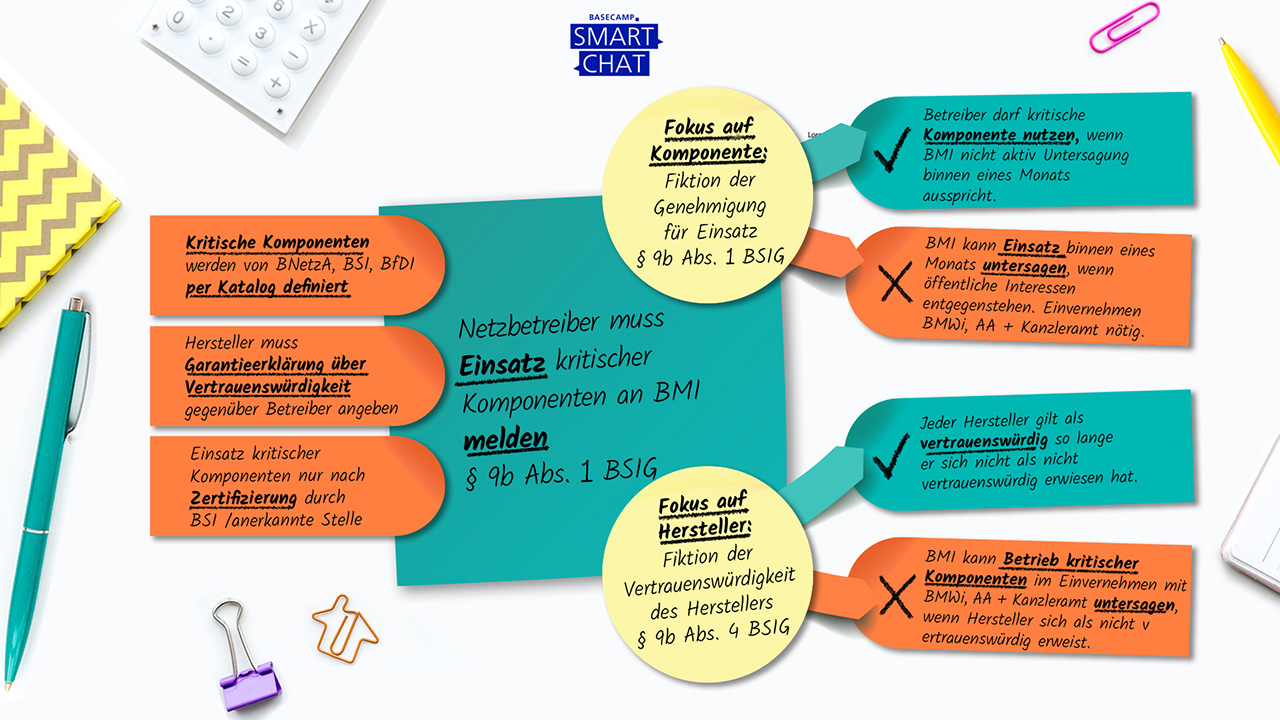

Ein besonderes Augenmerk in der politischen Debatte lag auf den neuen Anforderungen, die für Betreiber kritischer Infrastrukturen (KRITIS) definiert wurden. So ist beispielsweise vorgesehen, dass die Nutzung bestimmter „kritischer Komponenten“ in diesen Infrastrukturen zuvor beim Bundesinnenministerium (BMI) angezeigt werden muss und das Ministerium diese Nutzung untersagen kann. Diese Regelung betrifft unter anderem Telekommunikationsnetzbetreiber sowie ihre Zusammenarbeit mit den Herstellern kritischer Komponenten. Hierfür sollen die Bundesnetzagentur, das BSI und der Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI) eine Liste kritischer Funktionen definieren. Komponenten, welche diese kritischen Funktionen erfüllen, sollen dann künftig nicht nur beim BMI angemeldet sondern auch zertifiziert werden.

Wie sieht es bei der Umsetzung aus?

Seit das überarbeitete IT-Sicherheitsgesetz im vergangenen Mai in Kraft getreten ist, ist allerdings nicht allzu viel passiert, um die von den höheren Anforderungen betroffenen Unternehmen zu unterstützen und ihnen mehr Klarheit zu geben. So gelten als „Unternehmen im besonderen öffentlichen Interesse“ (UBI) neben der Rüstungsindustrie nun auch Unternehmen mit „besonderer volkswirtschaftlicher Bedeutung“. Deren Bestimmung durch eine entsprechende Rechtsverordnung, die wirtschaftliche Kennzahlen und Schwellenwerte heranziehen soll, steht aber weiterhin aus.

Bereits im September 2020 hat die BNetzA und das BSI eine Liste an kritischen Funktionen veröffentlicht und bei der Europäischen Kommission zur Notifizierung vorgelegt. Eine Liste der kritischen Komponenten fehlt jedoch bis jetzt.

Im Oktober 2021 hat das BSI immerhin eine FAQ veröffentlicht, die Hinweise zur Umsetzung der neuen gesetzlichen Verpflichtung für UBI gibt. Und zuvor im August 2021 hat die Bundesnetzagentur die überarbeitete Liste kritischer Funktionen präsentiert, mit der Netzbetreiber und ihre Zulieferer die zertifizierungspflichtigen Komponenten identifizieren können. Ebenfalls legte die Behörde einen Katalog von zusätzlichen Sicherheitsanforderungen vor, die von den Telekommunikationsunternehmen zu erfüllen sind.

Mitte November 2021 erfolgte schließlich auch noch Veröffentlichung einer Allgemeinverfügung zu den Mindestanforderungen einer so genannten Garantieerklärung nach § 9b Abs. 3 Satz 1.

Darin werden Anforderungen an eine Garantieerklärung von Herstellern kritischer Komponenten gegenüber dem Betreiber der Kritischen Infrastruktur festgelegt. Der Betreiber muss diese Erklärung wiederum dem BMI vorlegen, wenn die Anzeige der Nutzung einer kritischen Komponente erfolgt.

Liste der kritischen Funktionen, Katalog der Sicherheitsanforderungen, Anforderungen an die Garantieerklärung: Eine Klarheit und Stringenz in der Ausgestaltung der einzelnen regulatorischen Vorgaben lässt sich teilweise schmerzlich vermissen. Das IT-Sicherheitsgesetz 2.0 bietet für die betroffenen Unternehmen gerade deswegen wenig Orientierung und Rechtssicherheit, weil viele zentrale Festlegungen auf der Ebene behördlicher Vorgaben erfolgen, die nicht immer zueinander passen.

Quo Vadis IT-SiG 2.0 und welche Anpassungen sind dringend notwendig?

Insgesamt wurde mit dem IT-Sicherheitsgesetz 2.0 ein komplexes Regulierungssystem mit vielen verschiedenen Schritten und Prozessen geschaffen, die die beteiligten Behörden in der Umsetzung noch eine ganze Weile beschäftigen werden – ohne, dass die betroffenen Unternehmen tatsächlich wissen, woran sie sind. Es fehlen bisher definierte Prozesse für die Zertifizierung kritischer Komponenten sowie für deren Anmeldung beim BMI.

Besonders kritisch ist zu bewerten, dass viele Anforderungen, wie z.B. das Einholen einer Garantieerklärung, auf das Binnenverhältnis zwischen Betreiber der kritischen Infrastruktur und dem Hersteller verlagert wurden. Auch fehlt es bisher an Normen für die die Risikoübernahme bzw. entsprechende Kompensationlösungen im Falle der Untersagung einer Nutzung durch das BMI. Es gibt keine Regelung, die klarstellt, wer die wirtschaftlichen Folgen einer Untersagung zu tragen hätte.

Bei der Regulierung der IT-Sicherheit bleibt es auch deswegen spannend, weil die europäische Gesetzgebung der nationalen dicht auf den Fersen ist. So wird die europäische Richtlinie zur Gewährleistung einer hohen Netzwerk- und Informationssicherheit (NIS-Richtlinie II) weitere Änderungen am deutschen Rechtsrahmen der IT-Sicherheit mit sich bringen. Das nationale Recht darf schließlich keine Insellösungen bieten. Dies würde nicht nur dem Harmonisierungsgedanken widersprechen, sondern auch den Innovationsfortschritt auf dem Weg zum souveränen digitalen Europa bremsen.

Mehr Informationen:

IT-Sicherheit: BSI stellt Bericht zum digitalen Verbraucherschutz vor

Telekommunikationsrecht im Parlament: TKG und IT-Sicherheitsgesetz auf dem Prüfstand

IT-Sicherheitsgesetz: Lückenhafte Regeln sollen für mehr Sicherheit sorgen